証券会社「不正アクセス激増」3つの理由、銀行より甘い…? ある“対策項目”

口座乗っ取り、金融庁「全額」補償の意向か 証券会社反発で調整難航

(朝日新聞 2025年6月22日 9時00分 )

証券口座が不正アクセスで乗っ取られ、株式が勝手に売買されている問題で、顧客への被害補償が進まない。損害額の何割を補償するかの方針が定まらないためで、証券各社は「2分の1」や「4分の1」と考えていたところ、金融庁から「全額」への見直しを要請されたとの受け止めが広がる。全額補償に対する証券界の反発は強く、調整は難航している。

複数の関係者によると、証券各社は補償割合について一定の目安を申し合わせている。ポイントは、ウェブサイトにログインする際、IDやパスワードに加えて他の情報の入力も求める「多要素認証」などの不正アクセス防止策を顧客に提供していたかどうか。提供していた場合は証券会社の責任は比較的軽いとして損害額の4分の1補償にとどめ、提供していなかった場合は2分の1補償に引き上げるといった具合だ。ただ、顧客によって被害状況は異なるため、詳細は各社の判断に委ねているという。

証券口座、ワンタイムパスワードも突破の恐れ 同時進行で乗っ取り

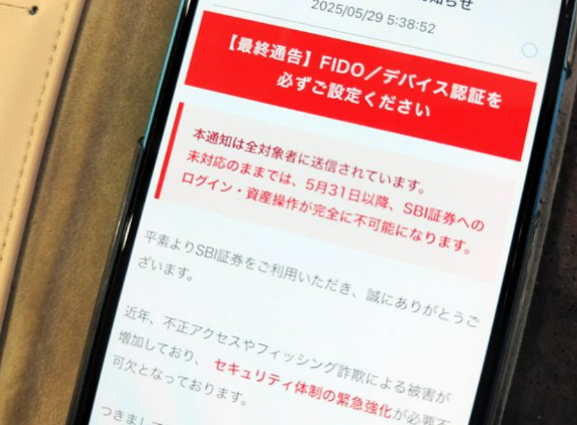

多要素認証は、ウェブサイトにログインする際、IDやパスワードに加えてワンタイムパスワードなどの他の情報の入力も求める安全対策だ。証券口座の乗っ取り拡大を受け、5月29日時点で76の証券会社が必須化を決めた。

一方で、企業のサイバーセキュリティー対策を手掛けるマクニカ(横浜市)は、犯罪グループが多要素認証を突破する「リアルタイムフィッシング」という手法を指摘する。

「リアルタイムフィッシング」…その巧妙な手口

犯罪グループはまず、利用者に証券会社をかたった「フィッシング」メールを送って偽のウェブサイトに誘導し、入力させたID・パスワードを盗む。そのID・パスワードを使って本物のサイトにアクセスする。

2025年上半期、ネット証券を中心に不正アクセスによる被害が急増している。金融庁が注意喚起を繰り返す中、被害は半年で17社・2500億円超に達した。なぜここまで短期間で拡大したのか。

背景には、ユーザー側の油断、証券会社のセキュリティ運用の甘さ、そして新NISAに伴う投資環境の変化が複雑に絡み合っている。本稿では犯罪者がログイン情報の不正入手に利用する「3つの経路」「不正アクセス拡大の背景にある3つのポイント」「被害に対する補償と同時に検討すべき2つの項目」について解説します。

被害は半年で17社2,500億円超に、なぜ不正が拡大している?

金融庁は2025年4月3日に「インターネット取引サービスへの不正アクセス・不正取引による被害が急増」と発表した。ネット証券取引における不正事案に対して注意喚起していたが、その後も被害は拡大、6月5日には注意喚起の更新を行って、証券各社から集計した被害の状況を発表している。

ポイント(1)被害が急速に拡大

2025年に入って不正取引が発生するようになったが、3月以降は発生件数が一気に拡大しており、専門的なスクリプトやボットを用いた大規模・自動化攻撃が行われていたと見られる。このことから、海外の犯罪組織が関与している可能性が疑われている。

攻撃者は、数千~数万件単位の口座情報を使って一斉にアクセスしており、売却・買付までわずか数分~数時間で完了する高度なオペレーションを展開している模様である。

ポイント(2):対象証券会社の拡がり

これまでのネット金融における不正事案は、一般的にセキュリティの弱い事業者が集中的に狙われるといった事案が多かった。

今回は、ネット証券取引を行っている主要な証券会社のほとんど(2025年5月末時点でSMBC日興証券、SBI証券、大和証券、野村證券、松井証券、マネックス証券、みずほ証券、三菱UFJeスマート証券、三菱UFJモルガン・スタンレー証券、楽天証券、岡三証券、岩井コスモ証券、GMOクリック証券、IG証券、SBIネオトレード証券、立花証券、内藤証券、の合計17社)が不正アクセスの被害を報告しており、いわば証券業界全体の問題に発展している。

ポイント(3):相場操縦を狙った不正買付

今回の不正アクセスで株式などの売却代金がそのまま外部に送金される事例はほとんど発生していない。

多くの場合、不正行為者が不正アクセスによって被害口座を勝手に操作して保有株式などを売却し、その売却代金で当初は中国の小型株が買い付けられ、その後は国内の小型株の買い付けが報告されている。

いずれにしても、取引量の少ない小型株の価格上昇を狙ったものであり、あらかじめ当該株を別の口座で購入しておき、値上がり後に売却して利益を確保することを期待しての犯行である。

その結果、被害口座には当該小型株などが残ることになり、価格が下落して損失が発生することが多いが、時点によって価格が変動することから被害額の算定が難しくなっている。

また、複数の証券会社にわたって不正が行われていることもあり、どのような銘柄が不正に利用され、取引手口がどのようなものであったかという犯行の全貌は明確になっていない。

◆犯罪者が「ログイン情報の不正入手」に利用する3つの経路

証券口座のログインにはIDとパスワードの情報が必要だ。しかし、これらがどのように不正行為者の手に渡ったかという点について個々の事例について明確になっているわけではない。

しかし、闇サイトなどで多くの証券口座のログイン情報が売買されているといったことや、フィッシングメールや偽メールが多く出現していることから、

以下のような3つの経路で不正入手されたものと考えられている

① フィッシング

攻撃者は、実在する証券会社を装った偽のWebサイト(フィッシングサイト)やメールを用いて、ユーザーからログインIDやパスワードをだまし取っている。

これにより、正規の証券口座への不正アクセスが可能となる。 以前は日本語表現が不自然であったり、使われているロゴが不鮮明であったりといった点からみわけることが可能であったが、最近では偽サイトや偽メールのレベルも上がっており、発信者のアドレスを含めて本物とみわけがつかないものも出現している。

②マルウェア感染

ユーザーのデバイスがマルウェア(インフォスティーラー型)に感染すると、入力されたIDやパスワードなどの情報が攻撃者に送信される。

これにより、ユーザーが気づかないうちに情報が漏えいし、不正アクセスのリスクが高まることになる。そうしたマルウェアを感染させる手口も巧妙になっており、メールに記載されているリンクや、添付ファイルなどに仕込まれている場合も多く、口座登録内容の確認やサービス規定の改定、手数料請求などを装うケースが確認されている。

③高度な攻撃手法

「アドバーサリー・イン・ザ・ミドル(Adversary in the middle=AiTM)」と呼ばれる攻撃手法においては、攻撃者がユーザーと正規サイトの間に介在、セッション情報やクッキーを盗み取ることが可能となる。

これにより、多要素認証が設定されていても、突破することも可能となり、セキュリティ対策をすり抜けるケースが報告されている。

サイトから完全にログアウトするまでは (Loading中 =読み込み中)ウェブサイトのX印でサイトを閉じないでください!!!

不正アクセス拡大の背景にある3つのポイント

ポイント(1):ユーザー側のセキュリティ意識の低さ・利便性とのトレードオフ

まず挙げられるのが「ユーザー側のセキュリティ意識の低さと利便性とのトレードオフ」である。多くのユーザーが複数のサービスで同じパスワードを使い回したり、推測されやすい単純な文字列を設定してしまうなど、パスワード管理が甘い実態がある。

加えて、フィッシング詐欺に対する警戒感が十分ではなく、不審なメールやSMSに記載されたリンクを不用意にクリックしてしまい、個人情報を入力してしまうケースが後を絶たない。

また、利便性を優先するあまり、多要素認証のような手間のかかるセキュリティ機能を設定せずに利用する傾向も根強く、これが被害の拡大につながっている。

ポイント(2):証券会社側のセキュリティ対策の課題

証券会社側のセキュリティ対策にも課題が残る。多要素認証の導入は進んでいるものの、依然として任意設定となっているケースや、メールによる認証情報の変更・再発行が可能な体制が残っているケースもある。また、メールアカウントを乗っ取られた場合には証券口座の不正利用が比較的容易に行われてしまうリスクが多いのだ。

また、PCサイト、スマホアプリ、簡易ログインページ、さらには外部サービスとの連携など、多様なログイン手段が提供されていることで、セキュリティホールが生まれやすい環境になっている。

さらに、顧客利便性を優先するあまりセキュリティ対策の強化を後回しにしていた証券会社も存在し、不正アクセスの標的となりやすい状況を生み出していたとされる。

特に、証券取引においては「たとえ不正に株が売買されても、資金移動までには時間がかかるため現金化は難しい」との見方から、銀行に比べて対策が甘くなっていた可能性も指摘されている。

ポイント(3):投資環境の変化

投資環境そのものの変化も無視できない要因である。新NISA制度の導入などにより、これまで証券取引に馴染みのなかった層が新たにオンライン投資を始めるケースが増え、標的となるユーザー層の裾野が大きく広がっている。

また、市場全体が低迷する中、不正取引によってさらに損失を被るという事態が発生しており、問題の深刻さが一層際立っている。

これらの要因が複合的に作用し、インターネット取引サービスにおける不正アクセス・不正取引の被害が拡大していると考えられる。

特に、攻撃手口の巧妙化と、それに対するユーザー側のセキュリティ意識や証券会社側の対策の不十分さが、被害を拡大させる大きな要因となった可能性が高い。

被害に対する補償と同時に検討すべき「2つの項目」

- 認証方法確認

攻撃手法が巧妙になっている中で、フィッシング対策や偽アプリの注意喚起だけでは限界があります。

●対策としては、無料のemailアドレスを認証用に使わない(例えばGmail・ Yahoo mail等のフリーメール)

●「操作不能なセキュリティ(例:ログインに物理トークン・携帯電話番号からの通知認証)」を口座利用のデフォルト(標準)にする等 - ログインログアウト確認

●まず、ログインや取引認証の強化策徹底を徹底し、セキュリティ体制強化上、ログインとログオフ時の再確認を徹底してください。